隨著越來越多的企業(yè)致力于提高工作效率,云采用和行業(yè)轉型正在加速。從容器安全到多云問題,2022年對于網絡安全和云安全專家來說又是忙碌的一年。

根據日前發(fā)布的2021年ISC網絡安全勞動力的研究報告,全球仍然缺少270萬名網絡安全專業(yè)人員。由于沒有足夠的安全人員應對不斷上升的網絡威脅,因此需要大量部署自動化技術來解決存在的問題。

更糟糕的是,網絡攻擊者大量發(fā)起網絡攻擊只需成功一次即可,而防御者則必須在100%的時間內進行安全防范。

以下介紹一些特定的威脅,這些威脅有可能在2022年產生全球性的大規(guī)模影響:

1.民族國家行為者和關鍵基礎設施

隨著全球一些國家和地區(qū)的緊張局勢正在加劇,關鍵基礎設施在2022年成為重要的攻擊目標,例如電力、燃料管道、電信和寬帶等關鍵基礎設施。

國家和地區(qū)之間的斗爭將首先出現網絡上,而有一些國家是能力很強的網絡安全威脅參與者。

(1)將政府部門的工作負載遷移到云端面臨的安全風險

隨著政府部門將業(yè)務遷移到云端,其復雜性將大幅增加。例如,人們看到AWS、Azure、GCP、Oracle和IBM等云計算提供商大力推動政府部門進入其安全數據中心。

人們甚至看到了針對絕密組織的“氣隙”產品,這些組織機構為完全斷開連接的區(qū)域提供獨立于互聯(lián)網連接的服務。

政府部門將工作負載從內部部署數據中心設施轉移到云計算提供商運營的數據中心,可能會帶來顯著的效率,但也會帶來安全風險。而這些是網絡攻擊者肯定會利用的易受攻擊的點。

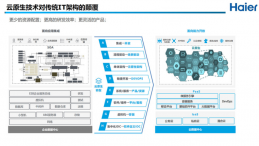

(2)越來越多地采用容器和云原生技術

行業(yè)專家非常看好采用容器和Kubernetes等云原生技術。但是,容器的安全配置文件與虛擬機的安全配置文件有很大不同。

在虛擬機中,管理程序位于客戶和工作負載之間,提供可靠的安全隔離。容器的隔離模型要弱得多,并且有其自身的威脅向量和挑戰(zhàn)。企業(yè)必須了解這些差異并適當做好準備,以安全地獲得輕量級容器化的好處。事實上,AWS公司非常關注這種孤立的差異,以至于他們創(chuàng)建了Firecracker microVM。

具體來說,使用功能即服務,企業(yè)的工作負載可能會與其競爭對手或居心不良者運行在同一基礎設施上。Firecracker并沒有在所有AWS服務中普遍推出,但這種擔憂是真實存在的。

就在幾年前,出現了諸如Spectre和Meltdown之類的漏洞,這些類型的硬件處理器缺陷使得計算機進程能夠竊取信息,使很多企業(yè)難以應對。

容器本質上是一種進程,由于其隔離級別較低,因此特別容易受到攻擊。那么會在2022年看到類似Spectre和Meltdown這樣的漏洞嗎?還有待觀察,但有一件事是肯定的,需要密切關注容器安全。

(3)多云組織面臨的安全挑戰(zhàn)

大多數企業(yè)正在轉向采用多家云計算供應商提供的云計算服務,他們不想將所有的雞蛋都放在一個籃子里,也不應該這樣做。

人們看到AWS和Google Cloud最近出現的云中斷,導致面向消費者的主要服務中斷了數小時。對于很多企業(yè)來說必須將云服務實現多樣化。

采用多云也面臨著保護截然不同的云計算環(huán)境的挑戰(zhàn)。很多企業(yè)也經歷了將安全性從內部部署遷移到云平臺的過程。AWS、Azure、Oracle和GCP等供應商如今提供專有安全解決方案來處理其特定的云細微差別。

2.富足的詛咒

只要查看AWS安全服務列表(其中許多是重疊的)就足以讓人們大吃一驚:AWS Identity Access Management(IAM)、Amazon Cognito、AWS Resource Access Manager、AWS Security Hub、Amazon GuardDuty、Amazon Inspector、AWS Config、AWS CloudTrail、AWS IoT Device Defender、AWS Web Application Firewall、AWS HSM、Key Management Service……與保護云計算環(huán)境相關的服務不勝枚舉。僅僅嘗試配置這些服務以確保AWS狀態(tài)安全都是非常困難的。

2019年7月,Capital One公司泄露了超過1億客戶的個人信息。根本原因是與Web應用程序防火墻和S3對象存儲相關的安全配置錯誤。其配置問題非常復雜,該公司的安全專家花了數周時間才處理完畢。而雪上加霜的是,Capital One公司不得不向美國銀行監(jiān)管機構支付8000萬美元的罰款。

3.更多的云服務,更多的挑戰(zhàn)

負責運營多個云環(huán)境的團隊不僅要駕馭數十種可用的AWS服務,還要成為Azure安全中心或Google Cloud安全服務的專家。隨著引入多個云計算供應商提供的云服務,其任務的復雜性呈指數級增長。

企業(yè)必須求助于第三方供應商來實施一類稱為云訪問安全代理(CASB)的解決方案,以檢測多云配置漂移和最佳實踐。

隨著企業(yè)采用多云,多云錯誤配置可能成為下一個安全威脅。

4.政府也加入了多云潮流

有趣的是,政府部門也開始采用多云。

美國政府最近取消了與微軟公司合作的JEDI項目,取而代之的是采用多個云計算服務商的服務,其中涉及數十億美元的采購項目。

隨著政府開始采用多云,民族國家行為者和利用這些新攻擊媒介的前景如何?這又回到關鍵基礎設施這樣的漏洞。

結語

在2022年,是有效地遏制網絡攻擊,還是這些新的攻擊面會成為嚴重威脅?結果終將在這一年顯現,但企業(yè)不應對此觀望,而應該對所有可能發(fā)生的情況做好準備。

版權聲明:本文為企業(yè)網D1Net編譯,轉載需注明出處為:企業(yè)網D1Net,如果不注明出處,企業(yè)網D1Net將保留追究其法律責任的權利。

京公網安備 11010502049343號

京公網安備 11010502049343號